Моделирование систем защиты информации. Приложение теории графов

Автор: Курилов Федор Михайлович

Рубрика: 1. Информатика и кибернетика

Опубликовано в

III международная научная конференция «Технические науки: теория и практика» (Чита, апрель 2016)

Дата публикации: 06.02.2016

Статья просмотрена: 6165 раз

Библиографическое описание:

Курилов, Ф. М. Моделирование систем защиты информации. Приложение теории графов / Ф. М. Курилов. — Текст : непосредственный // Технические науки: теория и практика : материалы III Междунар. науч. конф. (г. Чита, апрель 2016 г.). — Чита : Издательство Молодой ученый, 2016. — С. 6-9. — URL: https://moluch.ru/conf/tech/archive/165/9766/ (дата обращения: 24.04.2025).

В статье рассматриваются основные теории и методы моделирования систем защиты информации (СЗИ). Автор останавливает внимание на применении математической теории графов к моделированию СЗИ и предлагает собственную модель, реализующую подход управления рисками информационной безопасности (ИБ).

Ключевые слова: информационная безопасность, системы защиты информации, моделирование, теория графов.

Данные последних исследований в области информационной безопасности [4, 7, 8] говорят о растущем внимании руководителей компаний в России и по всему миру к проблеме защиты информации. Этот факт обусловлен увеличением числа инцидентов, связанных с потерей и разглашением информации или утратой контроля над ней. Финансовые убытки крупных корпораций оцениваются миллионами долларов в год [4].

Кроме того, продолжает совершенствоваться нормативно-правовая база в области кибербезопасности. Последние изменения в законодательстве РФ, в том числе в законе № 152-ФЗ «О персональных данных», призваны поддержать отечественных производителей средств защиты от киберугроз и обеспечить более высокую долю таких продуктов на российском рынке ИБ. В этом свете деятельность по проработке фундаментальных основ ИБ и проведение прикладных исследований представляются актуальной задачей.

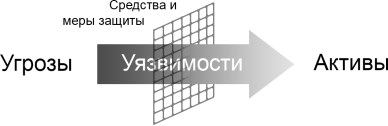

В упрощенном виде предметную область «защита информации» можно представить в виде следующей схемы (рис. 1).

Рис. 1. Защита информации как предметная область

Все информационные активы предприятия подвержены рискам реализации угроз кибербезопасности посредством эксплуатации злоумышленниками некоторых известных уязвимостей. Для решения задачи снижения финансовых убытков от подобных инцидентов необходимы инвестиции в правильно отобранные процессы и технологии, обеспечивающие предупреждение и обнаружение рисков безопасности, защиту от их воздействия и реагирование на них. Следует понимать, что защита информации в общем случае сочетает применение технических средств и проведение организационных мероприятий. Далее в статье пойдет речь о теории построения системы защиты информационной инфраструктуры предприятия и его информационных активов.

В процессе проектирования сложных систем, таких как комплексные и интегрированные СЗИ информационных систем (ИС), в большинстве случаев прибегают к моделированию основных процессов, происходящих внутри системы и на стыке среда-система. Кроме того, модели могут использоваться для проведения мониторинга и аудита безопасности на этапах эксплуатации и сопровождения ИС.

Под моделированием здесь понимаются математическое моделирование, позволяющее получить формальное описание системы и производить в дальнейшем количественные и качественные оценки ее показателей. Выделим следующие теории, которые могут быть положены в основу моделей СЗИ:

‒ теории вероятностей и случайных процессов;

‒ теории графов, автоматов и сетей Петри;

‒ теория нечетких множеств;

‒ теории игр и конфликтов;

‒ теория катастроф;

‒ эволюционное моделирование;

‒ формально-эвристический подход;

‒ энтропийный подход.

Отличия большинства моделей заключаются в том, какие параметры они используют в качестве входных, а какие — представляют в виде выходных после проведения расчетов.

Кроме того, в последнее время широкое распространение получают методы моделирования, основанные на неформальной теории систем: методы структурирования, методы оценивания и методы поиска оптимальных решений [3]. Методы структурирования являются развитием формального описания, распространяющимся на организационно-технические системы. Использование этих методов позволяет представить архитектуру и процессы функционирования сложной системы в виде, удовлетворяющем следующим условиям:

- полнота отражения основных элементов и их взаимосвязей;

- простота организации элементов и их взаимосвязей;

- гибкость — простота внесения изменений в структуру и т. д.

Методы оценивания позволяют определить значения характеристик системы, которые не могут быть измерены или получены с использованием аналитических выражений, либо в процессе статистического анализа, — вероятности реализации угроз, эффективность элемента системы защиты и др. В основу таких методов положено экспертное оценивание — подход, заключающийся в привлечении специалистов в соответствующих областях знаний для получения значений некоторых характеристик.

Методы поиска оптимальных решений представляют собой обобщение большого количества самостоятельных, в большинстве своем математических теорий с целью решения задач оптимизации. В общем случае к этой группе можно также отнести методы неформального сведения сложной задачи к формальному описанию с последующим применением формальных подходов. Комбинирование методов этих трех групп позволяет расширить возможности применения формальных теорий для проведения полноценного моделирования систем защиты.

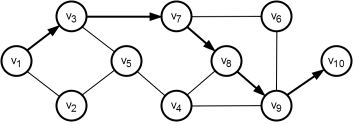

Рассмотрим далее несколько приложений математической теории графов к моделированию СЗИ, первым из которых являются графы атак. Неформально, граф атаки — это граф, представляющий все возможные последовательности действий нарушителя для реализации угрозы. Такие последовательности действий называются путями атак (рис. 2).

Рис. 2. Граф атаки

Выделяют следующие виды графов атак [2]:

‒ state enumeration graph — в таких графах вершинам соответствуют тройки (s, d, а), где s — источник атаки, d — цель атаки, а — элементарная атака (или использование уязвимости); дуги обозначают переходы из одного состояния в другое;

‒ condition-oriented dependency graph — вершинам соответствуют результаты атак, а дугам — элементарные атаки, приводящие к таким результатам;

‒ exploit dependency graph — вершины соответствуют результатом атак или элементарным атакам, дуги отображают зависимости между вершинами — условия, необходимые для выполнения атаки и следствие атаки.

Такие модели применяются в основном на этапе аудита безопасности сетей для выявления слабых мест системы защиты и прогнозирования действий нарушителя.

Одной из основных целей моделирования СЗИ является создание максимально эффективной системы. Под эффективностью здесь понимается следование принципу «разумной достаточности», который можно описать следующим набором утверждений:

‒ абсолютно непреодолимой защиты создать нельзя;

‒ необходимо соблюдать баланс между затратами на защиту и получаемым эффектом, в т. ч. экономическим — снижении потерь от нарушения безопасности;

‒ стоимость средств защиты не должна превышать стоимости активов;

‒ затраты нарушителя на несанкционированный доступ (НСД) к активам должны превосходить эффект в соответствующем выражении, получаемый злоумышленником при осуществлении такого доступа.

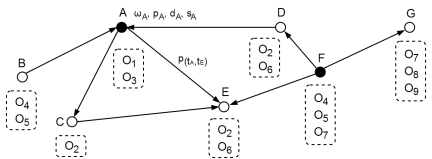

Именно принцип «разумной достаточности» является базой минимизирующего затраты от происшествий в сфере ИБ подхода управления рисками [6]. Рассмотрим далее вариант риск-ориентированной модели, использующей теорию графов. Представим СЗИ в виде ориентированного графа  , где вершинами

, где вершинами  ,

,  будут угрозы активам со стороны злоумышленников, а дугами

будут угрозы активам со стороны злоумышленников, а дугами  — их связи (рис. 3). При этом каждая дуга

— их связи (рис. 3). При этом каждая дуга  будет обозначать связь угрозы

будет обозначать связь угрозы  с угрозой

с угрозой  , вероятная реализация которой является прямым следствием реализации угрозы

, вероятная реализация которой является прямым следствием реализации угрозы  .

.

Рис. 3. Граф угроз

Каждой угрозе поставим в соответствие параметры:

— частота возникновения угрозы

— частота возникновения угрозы  ;

;

— вероятность реализации угрозы

— вероятность реализации угрозы  (напр., вследствие успешной эксплуатации некоторой уязвимости);

(напр., вследствие успешной эксплуатации некоторой уязвимости);

— коэффициент разрушительности, выражающий степень разрушительности воздействия угрозы

— коэффициент разрушительности, выражающий степень разрушительности воздействия угрозы  на актив(ы);

на актив(ы);

— набор активов или ресурсов, на которые направлена угроза

— набор активов или ресурсов, на которые направлена угроза  , где

, где  — множество всех активов, задействованных в модели;

— множество всех активов, задействованных в модели;

— стоимость средств и мер защиты от реализации угрозы

— стоимость средств и мер защиты от реализации угрозы  .

.

Каждую связь охарактеризуем величиной вероятности выбора злоумышленником пути реализации связанной угрозы —  .

.

Вполне можно ожидать, что такой граф окажется двудольным, поскольку не все угрозы могут быть реализованы непосредственно — осуществление некоторых атак возможно лишь при условии реализации «родительских» угроз (на рис. 3 схематично обозначены ●). Примером может служить НСД к конфиденциальной информации, требующий физического вмешательства в сетевую инфраструктуру.

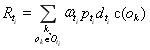

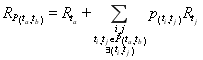

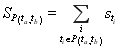

Множества угроз и связей, а также их параметры определяются владельцами активов при участии экспертов — специалистов в области ИБ. Благодаря использованию такого набора данных и описанной структуры, появляется возможность устранить недостатки модели безопасности с полным перекрытием, в которой каждой угрозе противопоставлено свое средство защиты, однако вопросам экономической эффективности внимание не уделяется. Сначала с помощью формул расчета стоимости риска вычисляются вероятные потери от реализации отдельных угроз (1) и угроз, реализуемых друг за другом по некоторому пути  (2).

(2).

,(1)

,(1)

где  — стоимость актива

— стоимость актива  ;

;

(2)

(2)

Затем, проводится сравнение стоимости риска с затратами на обеспечение ИБ:  (от реализации угрозы

(от реализации угрозы  ) или

) или  (от реализации пути угроз

(от реализации пути угроз  , вычисляется по формуле 3), и принимается решение в отношении этого риска.

, вычисляется по формуле 3), и принимается решение в отношении этого риска.

(3)

(3)

Риск может быть:

‒ принят, если  ;

;

‒ снижен за счет внедрения новых средств защиты, если  ;

;

‒ устранен, если есть возможность отказаться от использования подверженного риску актива;

‒ передан третьей стороне, например, застрахован;

‒ игнорирован при незначительности своей величины.

Кроме того, при  появляется возможность оптимизировать затраты на средства защиты.

появляется возможность оптимизировать затраты на средства защиты.

Таким образом, использование представленной модели, сочетающей в себе применение формальной математической теории и неформальных методов, таких как экспертное оценивание и поиск оптимальных решений, позволит решить прикладную задачу по минимизации рисков от происшествий в сфере ИБ.

Литература:

- ГОСТ Р 53114–2008. Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения [Текст]. — М.: Стандартинформ, 2009. — 16 с.

- Арьков П. А. Разработка комплекса моделей для выбора оптимальной системы защиты информации в информационной системе организации [Текст]: дис.... канд. техн. наук: 05.13.19. — Волгоград, 2009. — 410 с.

- Герасименко В. А. Защита информации в автоматизированных системах обработки данных [Текст]: В 2 кн. — М.: Энергоатомиздат, 1994.

- Глобальное исследование по вопросам обеспечения информационной безопасности. Перспективы на 2015 год [Электронный ресурс] // PricewaterhouseCoopers. — 2015. URL: http://www.pwc.ru/ru/riskassurance/publications/assets/managing-cyberrisks.pdf (дата обращения: 03.02.2016).

- Курилов Ф. М. Реализация подхода управления рисками при моделировании системы защиты информации [Текст] / Ф. М. Курилов // Аспирант и соискатель. — 2016. — № 1.

- Нестеров С. А. Анализ и управление рисками в сфере информационной безопасности [Текст]: Учебный курс. — СПб.: СПбГПУ, 2007. — 47 с.

- Отчет «Исследование текущих тенденций в области информационной безопасности бизнеса» [Электронный ресурс] // Лаборатория Касперского. — 2014. URL: http://media.kaspersky.com/pdf/IT_risk_report_Russia_2014.pdf (дата обращения: 3.02.2016).

- Потери данных и простои дорого обходятся российским компаниям [Текст] // Information Security / Информационная безопасность. — 2014. — № 6. — С. 10–11.

Похожие статьи

Применение методов нечёткой логики для решения научной задачи в соответствии с исходными данными

В статье проводится разработка модели оценки рисков информационной безопасности предприятия, источником которых является множество признаков внешнего и внутреннего характера. Предлагается методика оценки состояния организации на основе механизма нече...

Использование полумарковского процесса для систем защиты информации

В статье рассматривается модель полумарковского процесса для использования в моделировании систем защиты информации.

Методологии проектирования мультиагентных систем

В данной статье рассмотрены методологии проектирования мультиагентных систем, в том числе, применительно к созданию искусственного интеллекта. Приведен анализ популярных подходов к разработке информационных систем на всех этапах создания.

Моделирование комбинаторных систем при помощи сводимости

Статья посвящена моделированию систем, ее реализации в компьютере, в частности с использованием сводимости, в то же время рассматривается теория алгоритмов и возможность ее применения к моделированию.

Использование паттерна «Инверсия результата» для синтеза методов принятия решений

В статье описана актуальность создания новых методов принятия решений и разработка соответствующей методологии. В рамках структурной схемы системного синтеза подробно описан этап целеполагания разрабатываемой методологии. Показаны различные варианты ...

Анализ прикладных программ оценки рисков пользовательских систем

Данная статья посвящена вопросам построения модели угроз и модели нарушителя для пользовательских информационных систем в современном цифровом обществе.

Оценка применимости нотации описания бизнес-процессов для моделирования процесса управления рисками информационной безопасности в организации

В статье рассматриваются различные методологии для построения бизнес-процессов, статистика популярности каждой методики, приводятся рекомендации, по какой методике производить моделирование управления рисками информационной безопасности в организации...

Обзор методов сценарного подхода, применяющихся при проектировании информационных систем

В данной статье приведен обзор наиболее используемых методов сценарного подход, а также рассмотрена проблема использования диверсионного анализа применительно к информационным технологиям с целью повышения надежности.

Анализ производительности современных систем управления базами данных

В статье рассматриваются основные аспекты анализа производительности систем управления базами данных (СУБД). Проведен детальный обзор факторов, влияющих на быстродействие, а также описаны методы повышения производительности и сравнение популярных сис...

Методологии и подходы в системном анализе

В статье автор рассмотрел основные методологии и подходы, применяемые в системном анализе, их особенности и применение в реальных проектах.

Похожие статьи

Применение методов нечёткой логики для решения научной задачи в соответствии с исходными данными

В статье проводится разработка модели оценки рисков информационной безопасности предприятия, источником которых является множество признаков внешнего и внутреннего характера. Предлагается методика оценки состояния организации на основе механизма нече...

Использование полумарковского процесса для систем защиты информации

В статье рассматривается модель полумарковского процесса для использования в моделировании систем защиты информации.

Методологии проектирования мультиагентных систем

В данной статье рассмотрены методологии проектирования мультиагентных систем, в том числе, применительно к созданию искусственного интеллекта. Приведен анализ популярных подходов к разработке информационных систем на всех этапах создания.

Моделирование комбинаторных систем при помощи сводимости

Статья посвящена моделированию систем, ее реализации в компьютере, в частности с использованием сводимости, в то же время рассматривается теория алгоритмов и возможность ее применения к моделированию.

Использование паттерна «Инверсия результата» для синтеза методов принятия решений

В статье описана актуальность создания новых методов принятия решений и разработка соответствующей методологии. В рамках структурной схемы системного синтеза подробно описан этап целеполагания разрабатываемой методологии. Показаны различные варианты ...

Анализ прикладных программ оценки рисков пользовательских систем

Данная статья посвящена вопросам построения модели угроз и модели нарушителя для пользовательских информационных систем в современном цифровом обществе.

Оценка применимости нотации описания бизнес-процессов для моделирования процесса управления рисками информационной безопасности в организации

В статье рассматриваются различные методологии для построения бизнес-процессов, статистика популярности каждой методики, приводятся рекомендации, по какой методике производить моделирование управления рисками информационной безопасности в организации...

Обзор методов сценарного подхода, применяющихся при проектировании информационных систем

В данной статье приведен обзор наиболее используемых методов сценарного подход, а также рассмотрена проблема использования диверсионного анализа применительно к информационным технологиям с целью повышения надежности.

Анализ производительности современных систем управления базами данных

В статье рассматриваются основные аспекты анализа производительности систем управления базами данных (СУБД). Проведен детальный обзор факторов, влияющих на быстродействие, а также описаны методы повышения производительности и сравнение популярных сис...

Методологии и подходы в системном анализе

В статье автор рассмотрел основные методологии и подходы, применяемые в системном анализе, их особенности и применение в реальных проектах.