Общая теория уязвимостей компьютерных систем

Автор: Головин Валерий Сергеевич

Рубрика: 1. Информатика и кибернетика

Опубликовано в

III международная научная конференция «Технические науки: традиции и инновации» (Казань, март 2018)

Дата публикации: 27.02.2018

Статья просмотрена: 866 раз

Библиографическое описание:

Головин, В. С. Общая теория уязвимостей компьютерных систем / В. С. Головин. — Текст : непосредственный // Технические науки: традиции и инновации : материалы III Междунар. науч. конф. (г. Казань, март 2018 г.). — Казань : Молодой ученый, 2018. — С. 10-12. — URL: https://moluch.ru/conf/tech/archive/287/13873/ (дата обращения: 24.04.2025).

В статье рассматривается гипотетическая возможность создания общей теории уязвимостей компьютерных систем и её аспекты.

Ключевые слова: общая теория уязвимостей, информационная безопасность, диаграмма Эйлера — Венна, классификация уязвимостей, множества, подмножества, эксплуатация уязвимостей.

Уязвимость как характерная причина слабости компьютерных систем с многообразием интерпретаций обретает в современном мире подобие философского понятия, за которым зачастую принимают множество случайных величин, связанных с потенциальной угрозой конфиденциальности, целостности и доступности.

Несанкционированный доступ к важной информации наносит, в большинстве случаев, непоправимый ущерб организации, на которую проводится атака. Главный вопрос заключается в общей причинно-следственной связи, которая повлекла за собой возможность проникновения извне.

В большинстве учебников по информационной безопасности не отводится должного внимания на переменчивость мышления злоумышленника, рассматриваются только примеры, основанные на элементарных итерациях, простейших алгоритмах, не включающих динамичное совершенствование информационных технологий, следовательно, и возможность генерации новых алгоритмов для несанкционированного доступа к информационным системам со стороны злоумышленника.

В плане теорий существует большое количество интерпретаций таких понятий как «уязвимость», «классификация уязвимостей» ведущих к работе с множествами и подмножествами. Удачной интерпретацией в разряд абстрактно-математических формулировок попадает диаграмма Эйлера-Венна, которая визуально может отобразить пересечение множеств n по формуле [4]:

![]()

где n — общее количество множеств.

Отсюда, использование двух множеств выглядит как

![]()

Трёх множеств как

![]()

Четырёх множеств как

![]()

Как правило, такие диаграммы ограничены 2–3 множествами. В свою очередь множества могут быть представлены в виде кругов (2–3 множества) и эллипсов (4 множества).

Диаграмма Эйлера — Венна в текущее время помогает в анализе уязвимости при помощи нейронных сетей и нечёткой логики, т. е. проводит анализ существующего события, а не вероятностного события, которое ещё не произошло. К сожалению, этиологией и профилактикой наступления вероятностного события мало кто занимается по причине факторов, обуславливающих сложность поиска кадров с мышлением злоумышленника для пентестинга (тестирования на проникновения) компьютерной системы.

Процесс поиска и эксплуатации уязвимости в компьютерной системе представляет собой ряд алгоритмов для решения, где есть постоянные и переменные, их места варьируются в зависимости от визуально-пространственного мышления злоумышленника, его тактическому виденью, поочередность решения алгоритмов для достижения поставленной задачи.

Сложность создания общей теории уязвимости компьютерных систем обуславливается сложностью определения переменных объектов, на которые будет оказано воздействие извне, их реакцию и события, произошедшие после.

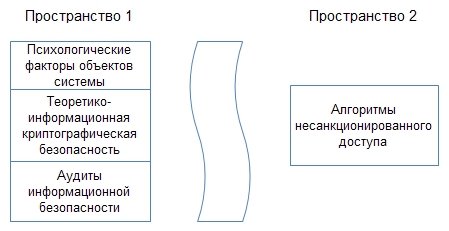

Если выделить гипотетически главные факторы, определяющие общую теорию уязвимости компьютерных систем то получим следующую формулу:

![]()

P — психологические факторы объектов системы,

К — теоретико-информационная криптографическая безопасность,

A — количество аудитов информационной безопасности до наступления момента несанкционированного доступа,

![]() — количество алгоритмов несанкционированного доступа, которые может сгенерировать злоумышленник.

— количество алгоритмов несанкционированного доступа, которые может сгенерировать злоумышленник.

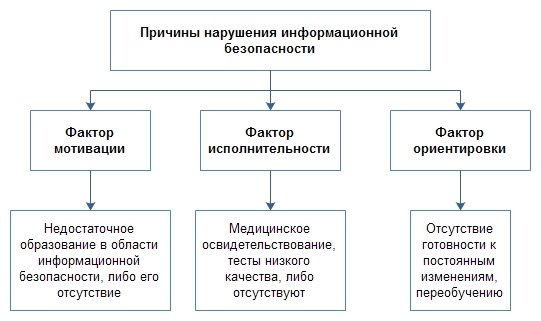

Психологическими факторами объектов системы являются характеристики объектов по отношению к информационным системам, которые влекут за собой риски связанные с утечкой информации, представляющую особую ценность (Рис. 1). К ним можно отнести следующие:

‒ профессиональную непригодность;

‒ полную или частичную неудовлетворённость деятельностью;

‒ функциональные изменения в организме;

‒ темперамент,

‒ эмоциональную неустойчивость;

‒ пониженную критичность мышления.

Рис. 1. Основные причины нарушения информационной безопасности

Теоретико-информационная криптографическая безопасность — это понятие, которое ввёл Клод Шеннон. Основывается прежде всего на условии стойкости классических шифров [1].

Аудит информационной безопасности — это прежде всего независимая проверка системы на соответствие требованиям, критериям, которые носят как рекомендательный, так и обязательный характер.

Необходимо отметить что в представлении исследуемых сред необходимо обратить внимание на то что среда защищённых компьютерных систем и среда злоумышленника должны представляться как два совершенно разных пространства со своими множествами и подмножествами переменных и констант, их разделяет сепарабельное пространство [3], представляющее собой топологическое пространство, которое вмещает в себя счётное плотное множество (Рис. 2).

Алгоритм несанкционированного доступа как понятие, представляет собой совокупность последовательных действий, направленных на получение администраторских прав системы с последующим использованием в корыстных интересах. Алгоритм формируется в зависимости от n-го количества уязвимостей в системе и может иметь разветвляющую структуру с попеременной манипуляцией как программно-технических средств, так и человеческого фактора. Подразумевается, что злоумышленник предварительно провёл ряд успешных действий, имеющих цель — выявление уязвимостей используя социальную инженерию, программно-технические средства.

Определение количества алгоритмов несанкционированного доступа, которые может сгенерировать злоумышленник может быть описано конечным числом исходов ![]() , их можно обозначать как элементарные события, их совокупность представлять как

, их можно обозначать как элементарные события, их совокупность представлять как

![]()

пространство исходов, либо пространство элементарных событий [5].

Рис. 2. Визуальное представление составляющих общей теории уязвимости компьютерных систем

Вероятность несанкционированного доступа к данным итеративным путём, используя классический брутфорс паролей может быть вычислена по формуле [6]

где ![]() — время, затрачивающееся на подбор паролей.

— время, затрачивающееся на подбор паролей.

Стоит заметить, что постоянное развитие технологий с позиции пределов закона Мура [2] существенно влияет на механизм подбора подходящего алгоритма для несанкционированного доступа, стабильный уровень безопасности информационных систем возможен только в условиях полной статики, либо полному отсоединению от скоростного интернета с тщательным отбором сотрудников компании.

Любой несанкционированный доступ имеет ступенчатую природу происхождения и обусловлен недоработками в компьютерной системе, благодаря которым возможно достижение цели злоумышленником. Стоит заметить, что анализ уязвимости компьютерной системы и подготовленность, опыт, знания злоумышленника должны чётко разъединяться, т. е. это два совершенно разных пространства множества вариаций. Поочерёдно просчитав каждое пространство множество вариантов можно прийти к объективному мнению о критичности уязвимости и прогнозированию финансовых потерь в результате эксплуатации уязвимости.

Литература:

1. Венбо Мао. Современная криптография. Теория и практика. — М.: Вильямс, 2005. — 768 с.

2. Головин В. С. Пределы закона Мура как перспектива развития квантовых технологий // Молодой ученый. — 2017. — № 7. — С. 48–51. — URL https://moluch.ru/archive/141/39801/ (дата обращения: 24.02.2018).

3. Джон Л. Келли. Общая топология. — М.: Наука, 1968. — 384 с.

4. Как мы анализируем уязвимости с помощью нейронных сетей и нечеткой логики // Хабрахабр. URL: https://habrahabr.ru/company/pt/blog/323436/ (дата обращения: 23.02.2018).

5. Нефедов В. Н., Осипова В. А. Курс дискретной математики. — М.: МАИ, 1992. — 264 с.

6. Ширяев А. Н. Вероятность — 1. — 3-е изд. — М.: МЦНМО, 2004. — 520 с.

Ключевые слова

Информационная безопасность, общая теория уязвимостей, диаграмма Эйлера — Венна, классификация уязвимостей, множества, подмножества, эксплуатация уязвимостейПохожие статьи

Моделирование комбинаторных систем при помощи сводимости

Статья посвящена моделированию систем, ее реализации в компьютере, в частности с использованием сводимости, в то же время рассматривается теория алгоритмов и возможность ее применения к моделированию.

Математические основы и программная реализация генератора псевдослучайных последовательностей

В статье рассматриваются математические основы и программная реализация генератора псевдослучайных последовательностей.

Задачи и математические модели оптимизации

В статье были рассмотрены задачи и математические модели оптимизации в математике и информатике. Оптимизация, в общем смысле, является поиском максимума и минимума в определенной области конечномерного векторного пространства, ограниченной, в свою оч...

Использование искусственных нейронных сетей для параметрической идентификации объектов

В статье рассматриваются методы и общая математическая модель параметрической идентификации объектов, а также описывается теоретическая возможность использования искусственных нейронных сетей в рамках решения данной задачи.

Роль технологий искусственного интеллекта в развитии криптографии

В статье рассматриваются основные направления повышения устойчивости криптографических систем посредством применения технологий искусственного интеллекта.

Роль больших простых чисел в современной криптографии

В этой статье проанализирована роль больших простых чисел в современной криптографии, вычисление количества простых чисел в заданном диапазоне, методы проверки числа на простоту и принцип использования таблиц простых чисел.

Комбинаторная теория переобучения: оценка расслоения-связности

Статья содержит краткий обзор теории расслоения-связности комбинаторной теории переобучения.

Моделирование систем защиты информации. Приложение теории графов

В статье рассматриваются основные теории и методы моделирования систем защиты информации (СЗИ). Автор останавливает внимание на применении математической теории графов к моделированию СЗИ и предлагает собственную модель, реализующую подход управления...

Математическое моделирование банкротства предприятия

В данной статье исследуются различные механизмы выплат долгов кредиторам при банкротстве предприятия. Особый интерес представляют механизмы, использующие методы математической теории игр. Проведен обзор задачи в статическом случае и предложен новый п...

Математическое моделирование задачи синтеза интегрированной системы безопасности с применением экспертных оценок

В работе рассматривается формализация проблемы синтеза интегрированной системы безопасности в виде задачи целочисленного программирования с использованием метода экспертных оценок для определения вычислительных параметров.

Похожие статьи

Моделирование комбинаторных систем при помощи сводимости

Статья посвящена моделированию систем, ее реализации в компьютере, в частности с использованием сводимости, в то же время рассматривается теория алгоритмов и возможность ее применения к моделированию.

Математические основы и программная реализация генератора псевдослучайных последовательностей

В статье рассматриваются математические основы и программная реализация генератора псевдослучайных последовательностей.

Задачи и математические модели оптимизации

В статье были рассмотрены задачи и математические модели оптимизации в математике и информатике. Оптимизация, в общем смысле, является поиском максимума и минимума в определенной области конечномерного векторного пространства, ограниченной, в свою оч...

Использование искусственных нейронных сетей для параметрической идентификации объектов

В статье рассматриваются методы и общая математическая модель параметрической идентификации объектов, а также описывается теоретическая возможность использования искусственных нейронных сетей в рамках решения данной задачи.

Роль технологий искусственного интеллекта в развитии криптографии

В статье рассматриваются основные направления повышения устойчивости криптографических систем посредством применения технологий искусственного интеллекта.

Роль больших простых чисел в современной криптографии

В этой статье проанализирована роль больших простых чисел в современной криптографии, вычисление количества простых чисел в заданном диапазоне, методы проверки числа на простоту и принцип использования таблиц простых чисел.

Комбинаторная теория переобучения: оценка расслоения-связности

Статья содержит краткий обзор теории расслоения-связности комбинаторной теории переобучения.

Моделирование систем защиты информации. Приложение теории графов

В статье рассматриваются основные теории и методы моделирования систем защиты информации (СЗИ). Автор останавливает внимание на применении математической теории графов к моделированию СЗИ и предлагает собственную модель, реализующую подход управления...

Математическое моделирование банкротства предприятия

В данной статье исследуются различные механизмы выплат долгов кредиторам при банкротстве предприятия. Особый интерес представляют механизмы, использующие методы математической теории игр. Проведен обзор задачи в статическом случае и предложен новый п...

Математическое моделирование задачи синтеза интегрированной системы безопасности с применением экспертных оценок

В работе рассматривается формализация проблемы синтеза интегрированной системы безопасности в виде задачи целочисленного программирования с использованием метода экспертных оценок для определения вычислительных параметров.