Ранжирование угроз информационной безопасности на основе принципа Парето

Автор: Ларионова Мария Викторовна

Рубрика: 1. Информатика и кибернетика

Опубликовано в

Дата публикации: 29.05.2018

Статья просмотрена: 1450 раз

Библиографическое описание:

Ларионова, М. В. Ранжирование угроз информационной безопасности на основе принципа Парето / М. В. Ларионова. — Текст : непосредственный // Технические науки: проблемы и перспективы : материалы VI Междунар. науч. конф. (г. Санкт-Петербург, июль 2018 г.). — Санкт-Петербург : Свое издательство, 2018. — С. 1-5. — URL: https://moluch.ru/conf/tech/archive/288/14309/ (дата обращения: 24.04.2025).

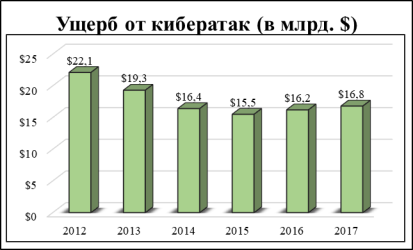

Стремительное развитие и усложнение информационных технологий проблема защиты информации приобретает всё большее значение. Как внутренние, так и внешние угрозы могут приводить к потере важных данных, финансовых убытков, ухудшению имиджа компании и т. д. На рисунке 1 представлены статистические данные американской исследовательской компании Javelin Strategy & Research за 2012–2017 года [1].

Рис. 1. Финансовые потери от кибератак в мире за 2012–2017гг.

Из вышесказанного следует вывод о необходимости использования различных методик для повышения эффективности обеспечения информационной безопасности.

Так как данная тема, в наше время, является актуальной, все большее количество людей старается разобраться в данном вопросе и предложить свои варианты выбора определения наиболее важных угроз.

В статье Александра Бондаренко [2] рассмотрены 5 основных мероприятий, позволяющих обеспечить базовый уровень защиты информации.

На посвященном информационной безопасности портале «Security Lab» опубликована статья от компании «SearchInform» [3], посвященная применению принципа Парето в информационной безопасности. В статье предполагается, что «80 % утечек информации — случайные, а 20 % — умышленные».

На портале академии народного хозяйства при правительстве РФ размещен журнал школы IT-менеджмента, где опубликована статья Голубева С. В. [4], где рассмотрен «Менеджмент информационной безопасности на примере организации ООО “Компания РАН”». С помощью принципа Парето в данной статье был предложен требуемый уровень безопасности для организации ООО «Компания РАН», то есть с минимальными инвестициями был достигнут максимальный результат.

Главным достоинством данных работ является то, что они описывают широкий диапазон угроз по типу и времени. Однако, в ряде задач было необходимо систематизировать и выявить изменение характера угроз на текущий момент времени.

Целью исследования является анализ и выявление актуальных угроз информационной безопасности на текущий момент по данным современных изданий и Интернет-ресурсов.

Для достижения цели в работе поставлены следующие задачи:

1 Провести сбор информации оценочных потерь от различных типов угроз

Group-IB — одна из ведущих международных компаний по предотвращению и расследованию киберпреступлений и мошенничеств с использованием высоких технологий. С 2003 года данная организация выпускает ежегодный отчет на тему тенденций развития технологичных преступлений. В состав отчета входит оценка рынка высокотехнологичных преступлений. Таким образом, на таблицах 1–4 представлены статистические данные финансовых потерь от кибератак в России и СНГ за 2014–2017гг. соответственно [5,6].

Таблица 1

Оценка российского рынка хищений денежных средств посредством высокотехнологичных атак за 2014г.

|

№п/п |

Факторы |

Вклад фактора, руб. |

Доля фактора (%) |

Данные Парето (%) |

|

1 |

Хищения в интернет-банкинге у юридических лиц с использованием вредоносных программ |

8 127 000000 |

82,87 |

82,87 |

|

2 |

Целевые атаки на банки |

1 360 000 000 |

13,87 |

96,74 |

|

3 |

Хищения в интернет-банкинге у физических лиц с использованием вредоносных программ |

214 000 000 |

2,18 |

98,92 |

|

4 |

Хищения у физических лиц с Android-троянами |

106 000 000 |

1,08 |

100,00 |

|

Сумма, руб. |

9 807 000 000 |

|||

Таблица 2

Оценка российского рынка хищений денежных средств посредством высокотехнологичных атак за 2015г.

|

№п/п |

Факторы |

Вклад фактора, руб. |

Доля фактора (%) |

Данные Парето (%) |

|

1 |

Хищения в интернет-банкинге у юридических лиц с использованием вредоносных программ |

1 912 320 018 |

72,18 |

72,18 |

|

3 |

Целевые атаки на банки |

637 999 974 |

24,08 |

96,26 |

|

4 |

Хищения у физических лиц с Android-троянами |

61 004 991 |

2,30 |

98,56 |

|

5 |

Хищения в интернет-банкинге у физических лиц с использованием вредоносных программ |

38 096 976 |

1,44 |

100,00 |

|

Сумма, руб. |

2 649 421 959 |

|||

Таблица 3

Оценка российского рынка хищений денежных средств посредством высокотехнологичных атак за 2016г.

|

№п/п |

Факторы |

Вклад фактора, руб. |

Доля фактора (%) |

Данные Парето (%) |

|

1 |

Целевые атаки на банки |

2 500 000 000 |

65,60 |

65,60 |

|

3 |

Хищения в интернет-банкинге у юридических лиц с использованием вредоносных программ |

956 160 000 |

25,09 |

90,68 |

|

4 |

Хищения у физических лиц с Android-троянами |

348 600 000 |

9,15 |

99,83 |

|

5 |

Хищения в интернет-банкинге у физических лиц с использованием вредоносных программ |

6 424 200 |

0,17 |

100,00 |

|

Сумма, руб. |

3 811 184 200 |

|||

Таблица 4

Оценка российского рынка хищений денежных средств посредством высокотехнологичных атак за 2017г.

|

№п/п |

Факторы |

Вклад фактора, руб. |

Доля фактора (%) |

Данные Парето (%) |

|

1 |

Целевые атаки на банки |

1 630 000 000 |

52,75 |

52,75 |

|

3 |

Хищения у физических лиц с Android-троянами |

821 700 000 |

26,59 |

79,35 |

|

4 |

Хищения в интернет-банкинге у юридических лиц с использованием вредоносных программ |

622 500 000 |

20,15 |

99,49 |

|

5 |

Хищения в интернет-банкинге у физических лиц с использованием вредоносных программ |

15 687 000 |

0,51 |

100,00 |

|

Сумма, руб. |

3 089 887 000 |

|||

Данная статистика позволяет увидеть тенденцию развития не только угроз информационной безопасности, но и повышения эффективности средств защиты информации.

Принцип Парето лучше всего просматривается, когда он применяется к большой выборке данных. Таким образом, перед специалистом стоит задача сформировать как можно больший размер выборки уязвимостей в течение большого промежутка времени, чтобы получить наиболее полезные результаты. Но для того, чтобы диаграмма Парето была более понятной, все уязвимости стоит сократить до их основных классов.

2 Провести обработку информации оценочных потерь от различных типов угроз

Диаграмма, визуально сравнивает каждую классификацию с другой, с точки зрения процента от общего числа, и выделяет откуда происходит 80 % нарушений.

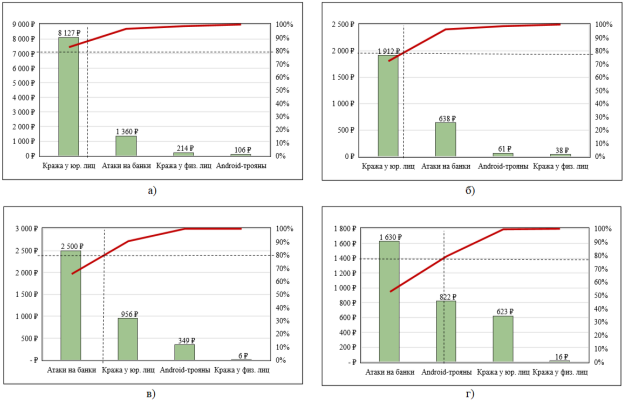

Для того, чтобы определить наиболее важные угрозы к представленным данным был применен принцип Парето и построены соответствующие диаграммы (рисунок 2).

Рис. 2. Диаграммы Парето для 2014–2017гг.: а) Диаграмма Парето за 2014 г. (в млн. руб.), б) Диаграмма Парето за 2015г. (в млн. руб.), в) Диаграмма Парето за 2016 г. (в млн. руб.), г) Диаграмма Парето за 2017 (в млн. руб.)

3 Провести анализ на основе обработанных данных

Исходя из представленных данных с помощью принципа Парето были получены следующие результаты:

– на момент 2014 года кибератаки, связанные с хищениями в интернет-банкинге у юридических лиц с использованием вредоносных программ, принесли самые большие финансовые убытки;

– на момент 2015 года кибератаки, связанные с хищениями в интернет-банкинге у юридических лиц с использованием вредоносных программ, продолжили тенденцию предыдущего года и так же принесли самые большие финансовые убытки;

– на момент 2016 года кибератаки, связанные с целевыми атаками на банки, увеличились на 291.85 % и принесли самые большие финансовые убытки;

– на момент 2017 года кибератаки, связанные с целевыми атаками на банки, уменьшились на 34.8 %, а кибератаки, связанные с хищения у физических лиц с Android-троянами увеличились на 135.71 % и эти два фактора принесли самые большие финансовые убытки.

Большинство организаций имеют очень мало времени и денег, отведенных на вопросы по безопасности. Таким образом, использование диаграммы Парето может помочь направить ограниченные ресурсы для того, чтобы организовать наибольшую отдачу. На данных примерах показано, что пользователи должны быть как можно лучше осведомлены о последствиях нарушений, а также, необходимо внедрение средств защиты информации для предотвращения нарушений.

Преимуществом данного проекта является то, что в ряде задач было необходимо систематизировать и выявить изменение характера угроз информационной безопасности на текущий момент.

Несомненно, при сосредоточивании только на определенно малом количестве угроз существует риск упущения некоторых не менее важных нарушений.

На примере ранее приведенных таблиц и диаграмм можно определить, что угроза хищения в интернет-банкинге у физических лиц с использованием вредоносных программ составляет от 0.51 до 2 процентов в год. Однако, данный фактор может являться случаем промышленного шпионажа или раскрытия коммерческой тайны. В таком случае, нанесенный ущерб мог бы превысить сумму ущерба от всех остальных нарушений.

На основании вышесказанного можно сделать вывод, что специалисты по информационной безопасности сталкиваются со все более большим и сложным массивом информации в своей работе. Принцип Парето является одним из инструментов определения того, где сосредоточить свои ограниченные ресурсы.

Также важным этапом является повторное применение принципа Парето через регулярные промежутки времени. После внесения изменений, основанных на выводах принципа Парето, важно повторно применить данный закон через определенный период времени, чтобы убедиться, что изменения вступили в силу. Даже если изменения не были реализованы, всегда есть вероятность, что с течением времени данные будут меняться. Изменение данных может быть связано с различными факторами, такими как: появление новых угроз, появление новых систем в сети, смещения количества сотрудников предприятия.

Литература:

1 Identity Fraud Hits All Time High With 16.7 Million U. S. Victims in 2017, According to New Javelin Strategy & Research Study [Электронный ресурс] — режим доступа: https://www.javelinstrategy.com/press-release/identity-fraud-hits-all-time-high-167-million-us-victims-2017-according-new-javelin (дата обращения: 11.05.2018);

2 Александр Бондаренко. Закон Парето и информационная безопасность [Электронный ресурс] — режим доступа: https://www.securitylab.ru/blog/personal/secinsight/20950.php (дата обращения: 01.05.2018);

3 SearchInform. Принцип Парето в ИБ [Электронный ресурс]. — режим доступа: https://www.securitylab.ru/blog/company/securityinform/ 148414.php (дата обращения: 01.05.2018);

4 Голубев С. В. Менеджмент информационной безопасности на примере организации ООО «Компания РАН» [Электронный ресурс]. — режим доступа: http://journal.itmane.ru/node/769 (дата обращения: 11.05.2018);

5 Расследование киберпреступлений Group-IB [Электронный ресурс] — режим доступа: http://docplayer.ru/26132394-Rassledovanie-kompyuternyh-prestupleniy.html (дата обращения: 18.05.2018);

6 Group-IB Hi-Tech Crime Trends 2017 [Электронный ресурс]. — режим доступа:https://www.pacifica.kz/upload/Group-IB_Hi-Tech_Crime_Trends_2017. pdf (дата обращения: 18.05.2018);