О подходе к оценке степени защищенности многоуровневой системы защиты информации на основе марковской модели

Авторы: Яркова Ольга Николаевна, Труфанова Алена Владимировна, Яркова Анастасия Сергеевна

Рубрика: 1. Информатика и кибернетика

Опубликовано в

IV международная научная конференция «Технические науки: теория и практика» (Казань, ноябрь 2018)

Дата публикации: 31.10.2018

Статья просмотрена: 222 раза

Библиографическое описание:

Яркова, О. Н. О подходе к оценке степени защищенности многоуровневой системы защиты информации на основе марковской модели / О. Н. Яркова, А. В. Труфанова, А. С. Яркова. — Текст : непосредственный // Технические науки: теория и практика : материалы IV Междунар. науч. конф. (г. Казань, ноябрь 2018 г.). — Казань : Молодой ученый, 2018. — С. 15-19. — URL: https://moluch.ru/conf/tech/archive/312/14608/ (дата обращения: 21.04.2025).

В работе рассматривается марковская модель многоуровневой системы защиты информации с восстанием защитных свойств системы. Для оценки уровня защищенности системы используется система критериев, отражающих вероятность и время доступа к наиболее важным уровням. На основе выбранных критериев предложен математически-обоснованный подход к планированию организации функционирования системы защиты информации на различных уровнях доступа.

Ключевые слова: информационная безопасность, многоуровневые системы доступа к данным, марковская модель.

Повсеместное внедрение автоматизированных информационных систем (АИС) в структуру управления на всех уровнях является во многом определяющим фактором перевода экономики на цифровой уровень. В последние 20 лет имеет место устойчивая тенденция к неуклонному увеличению числа информационных атак на ресурсы АИС.

В научных исследованиях российских и зарубежных авторов больше внимания уделяют разработке средств защиты информации, анализу средств физической и криптографической защиты данных. Ряд работ [1–4] посвящен марковским моделям, описывающим функционирование систем защиты информации. Однако, в них нет практических, математически-обоснованных рекомендаций по организации функционирования системы защиты информации на различных уровнях доступа, указанному вопросу посвящена настоящая статья.

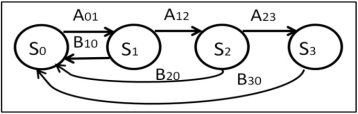

Рассмотрим многоуровневую систему защиты информации, предложенную авторами в работе [5]. Анализируемая система защиты информации предполагает три уровня доступа к данным для зарегистрированных пользователей, причем, третий (наивысший) уровень предполагает полный доступ к конфиденциальной информации. Система может быть описана марковским процессом типа «гибели — размножения», с состояниями: ![]() — доступ для незарегистрированных в системе пользователей — «Гость»: пользователю доступен стандартный набор программных средств;

— доступ для незарегистрированных в системе пользователей — «Гость»: пользователю доступен стандартный набор программных средств; ![]() — первый уровень доступа для зарегистрированных пользователей: доступен более широкий набор программных средств, доступ к открытым базам данных с функцией чтения;

— первый уровень доступа для зарегистрированных пользователей: доступен более широкий набор программных средств, доступ к открытым базам данных с функцией чтения; ![]() — второй уровень доступа для зарегистрированных пользователей: доступ к открытым базам данных с функцией чтения — редактирования;

— второй уровень доступа для зарегистрированных пользователей: доступ к открытым базам данных с функцией чтения — редактирования; ![]() — третий (наивысший) уровень доступа: полный доступ к базам данных, в том числе к данным конфиденциального характера. Граф состояний системы представлен на рисунке 1.

— третий (наивысший) уровень доступа: полный доступ к базам данных, в том числе к данным конфиденциального характера. Граф состояний системы представлен на рисунке 1.

Рис. 1. Граф состояний системы многоуровневого доступа к данным с восстановлением защитных свойств

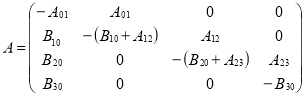

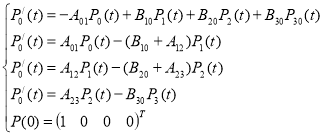

Матрица интенсивностей и система Колмогорова-Чепмена для вероятностей состояний системы имеют вид

(1)

(1)

(2)

(2)

где ![]() – интенсивности перехода системы в старшие состояния, за счет взлома системы нарушителями;

– интенсивности перехода системы в старшие состояния, за счет взлома системы нарушителями; ![]() — интенсивности перехода системы в состояние

— интенсивности перехода системы в состояние ![]() — «Гость», за счет выявления нарушителей во время сканирования системы;

— «Гость», за счет выявления нарушителей во время сканирования системы; ![]() — предельные (стационарные) вероятности состояний системы,

— предельные (стационарные) вероятности состояний системы, ![]() .

.

Проанализируем вероятности состояний системы при фиксированных значениях интенсивностей переходов. Решение задачи Коши для системы дифференциальных уравнений (2) находили при следующих (базовых) значениях интенсивностей переходов: а01=1 нар/час; а12=0,8 нар/час; а23=0,6 нар/час; b30=0,5 нар/час; b20=0,7 нар/час; b10=0,9 нар/час. В работе [5] показано, что вероятности состояний системы в стационарном режиме зависят только от соотношения между интенсивностями переходов в старшие состояния и младшие, соответственно, и не зависят от конкретных значений интенсивностей. Однако они влияют на время установления стационарного режима.

В работе [5], для анализа свойств системы защиты информации предлагаются следующие характеристики и критерии защищенности: (A) уровень защищенности системы — вероятность того что система не будет взломана ![]() ; (B) вероятность несанкционированного доступа на II и III уровни

; (B) вероятность несанкционированного доступа на II и III уровни ![]() ; (C) вероятность несанкционированного доступа к уровню III —

; (C) вероятность несанкционированного доступа к уровню III — ![]() ; (D) среднее время нахождения злоумышленника в состоянии доступа III —

; (D) среднее время нахождения злоумышленника в состоянии доступа III — ![]() ; (E) среднее время нахождения злоумышленника в состояниях доступа II и III —

; (E) среднее время нахождения злоумышленника в состояниях доступа II и III — ![]() .

.

Проанализируем, как повлияет на характеристики защищенности системы соотношения: (1) ![]() (при

(при ![]() ;

; ![]() ;

; ![]() ;

; ![]() ;

; ![]() ;

; ![]() ) и (2)

) и (2) ![]() (при

(при ![]() ;

; ![]() ;

; ![]() ;

; ![]() ;

; ![]() ;

; ![]() ). В (1)-м случае мы анализируем ситуацию, когда I уровень доступа к системе защищен больше, чем III, во втором случае — наоборот (таблица 1).

). В (1)-м случае мы анализируем ситуацию, когда I уровень доступа к системе защищен больше, чем III, во втором случае — наоборот (таблица 1).

Таблица 1

Характеристики защищенности системы, модели (1)-(3)

|

Модель |

Соотношения интенсивностей |

Защищенность системы,

( |

Вероятность несанкц. доступа |

Время нахождения нарушителя |

||

|

на II иIII уровни, ( |

на III уровень

( |

на II иIII уровнях

( |

на III уровне

( |

|||

|

(1) |

А01 > A12 > A23 B30 < B20 < B10 |

0.419 |

0.333 |

0.182 |

0.581 |

0.364 |

|

(2) |

А01 < A12 < A23 B30 < B20 < B10 |

0.54 |

0.268 |

0.179 |

0.487 |

0.359 |

|

(3) |

А01=A12=A23 B30 < B20 < B10 |

0.47 |

0.307 |

0.189 |

0.547 |

0.378 |

В случае (2) наблюдается незначительное снижение вероятности нахождения системы в состоянии S3 и среднего времени нахождения системы в состоянии S3 по сравнению с моделью (1). Вероятность несанкционированного доступа на II и III уровни, для модели (2), на 0.065 ниже, а защищенность системы на 0.12 выше, при тех же затратах на организацию системы.

При одинаковой степени защищенности уровней доступа, т. е. при выполнении условия (3) ![]() (при

(при ![]() ;

; ![]() ;

; ![]() ;

; ![]() ) (таблица 1) наблюдается рост вероятности несанкционированного доступа к уровню III и рост среднего времени нахождения системы на уровне III. Уровень защищенности системы принял среднее значение между случаем (1) и (2).

) (таблица 1) наблюдается рост вероятности несанкционированного доступа к уровню III и рост среднего времени нахождения системы на уровне III. Уровень защищенности системы принял среднее значение между случаем (1) и (2).

Проанализируем влияние на характеристики системы защиты информации частоты сканирования уровней доступа, используя соотношения: (2) ![]() (при

(при ![]() ;

; ![]() ;

; ![]() ;

; ![]() ;

; ![]() ;

; ![]() ); (4)

); (4) ![]() (при

(при ![]() ;

; ![]() ;

; ![]() ;

; ![]() ;

; ![]() ;

; ![]() ), (5)

), (5) ![]() (при

(при ![]() ;

; ![]() ;

; ![]() ;

; ![]() ), при выполнении соотношения

), при выполнении соотношения ![]() . В модели (2) — частота сканирования III уровня доступа меньше чем II, частота сканирования II уровня меньше чем I. В модели (4) — наоборот, III уровень сканируется чаще, чем II, II чаще чем I. Модель (5) соответствует одинаковой частоте сканирования всех уровней доступа. Результаты расчета представлены в таблице 2.

. В модели (2) — частота сканирования III уровня доступа меньше чем II, частота сканирования II уровня меньше чем I. В модели (4) — наоборот, III уровень сканируется чаще, чем II, II чаще чем I. Модель (5) соответствует одинаковой частоте сканирования всех уровней доступа. Результаты расчета представлены в таблице 2.

Таблица 2

Характеристики защищенности системы, модели (2), (4), (5)

|

Модель |

Соотношения интенсивностей |

Защищенность системы,

( |

Вероятность несанкц. доступа |

Время нахождения нарушителя |

||

|

на II иIII уровни,

( |

на III уровень

( |

на II иIII уровнях

( |

на III уровне

( |

|||

|

(2) |

А01 < A12 < A23 B30 < B20 < B10 |

0.540 |

0.268 |

0.179 |

0.487 |

0.359 |

|

(4) |

B30 > B20 > B10 А01 < A12 < A23 |

0.521 |

0.238 |

0.125 |

0.300 |

0.140 |

|

(5) |

B30=B20=B10 А01 < A12 < A23 |

0.538 |

0.246 |

0.145 |

0.352 |

0.207 |

Уровень защищенности системы в целом для случая (2)(P0=0.54) выше, чем для случая (4) (P0=0.521), но вероятность преодоления III уровня защиты для случая (2)(P3=0.179) выше, чем для модели (4) (P3=0.125) и время нахождения в состоянии доступа III уровня в случае (2) выше более чем в 2 раза по сравнению с моделью (4). Характеристики защищенности системы при одинаковой частоте сканирования уровней доступа — модель (5), по уровню надежности занимает среднее положение между моделями (2) и (4). Учитывая соотношения характеристик защищенности системы большей надежности можно добиться, сканируя систему на правомерность III уровня доступа чаще чем для II и I уровней.

Обобщая результаты моделирования, можно сформулировать следующие рекомендации по организации функционирования системы защиты информации: для обеспечения более высокого уровня защищенности системы в целом рекомендуется придерживаться соотношений интенсивностей: (4) А01 < A12 < A23; B30 > B20 > B10 (сложность вскрытия первого уровня защиты выше чем второго и третьего, частота сканирования третьего уровня защиты выше чем первого и второго) так как они дают достаточно высокие показатели защищенности системы в целом, низкие значения вероятностей несанкционированного доступа на III и II уровни, наименьшие значения времени пребывания нарушителя в системе при тех же затратах на организацию системы.

Литература:

- Щеглов К. А., Щеглов А. Ю. Марковские модели угрозы безопасности информационной системы // Известия ВУЗов. Приборостроение. –2015. — Т. 58. — № 12. — C. 957- 965.

- Щеглов К. А., Щеглов А. Ю. Математические модели эксплуатационной информационной безопасности // Вопросы защиты информации. 2014. Т. 106, № 3. С. 52–65.

- Евсютин О. О., Миронова В. Г. Моделирование информационной безопасности и обработки данных с использованием математического аппарата дискретных динамических систем // Ползуновский вестник. — 2012. — № 3–2. — С. 222–226.

- Стародубцев Ю. И., Ерышов В. Г., Корсунский А. С. Модель процесса мониторинга безопасности информации в информационного-телекоммуникационных системах // Автоматизация процессов управления. — 2011. — № 1. — С. 58–61.

- Яркова О. Н., Яркова А. С., Труфанова А. В. Применение марковских моделей к исследованию систем защиты информации // Сборник избранных статей по материалам научных конференций ГНИИ «Нацразвитие» (Санкт-Петербург, август 2018). Международная научная конференция «Безопасность: Информация, Техника, Управление». — СПб.: ГНИИ «Нацразвитие», — 2018. — С. 103–107.

Ключевые слова

Информационная безопасность, многоуровневые системы доступа к данным, марковская модельПохожие статьи

Подход к моделированию процессов функционирования систем защиты информации

В статье предлагается подход к моделированию процессов функционирования систем защиты информации, основанный на использовании методологии функционального моделирования IDEF0. Процесс функционирования системы защиты информации разбивается на составные...

Оценка эффективности методов оценки качества web-сервисов: тенденции и вызовы

В данной статье представлена комплексная оценка эффективности различных методов оценки качества веб-сервисов. Изучая и обобщая современную литературу, авторы выделяют значительные тенденции в развитии методов оценки и определяют ключевые проблемы в о...

Оптимизация системы контроля персонала на примере банковского сектора

В статье проводится анализ эффективности системы контроля персонала в организации с целью выявления факторов, снижающих оптимальный уровень ее результативности. Определяется понятие системы контроля персонала и ее основные элементы. Обозначаются взаи...

Сравнительный анализ методик оценки финансовой устойчивости

В статье представлены основные подходы к определению сущности и к оценке элементов финансовой устойчивости предприятия. Рассмотрены методы динамической оценки финансовой устойчивости, расчёт различных финансовых коэффициентов и показателей, характери...

К вопросу важности системного анализа контроля качества гражданских зданий

В данной работе рассматривается вопрос об анализе системы контроля качества гражданских зданий. Проводится анализ современных гражданских зданий и требования к ним с точки зрения современных требований. Проведен анализ методологических основ применен...

Разработка системы контроля и управления доступом с применением биометрических методов идентификации

В статье рассмотрены биометрические методы идентификации, применяемые в системах контроля и управления доступом, приведена классификация методов идентификации и основные параметры оценки представленных систем. В качестве базовой технологии выступает ...

Применение технологий машинного обучения в задачах обеспечения информационной безопасности предприятия

В процессе эксплуатации компьютерных систем важно обеспечивать быстрое и корректное реагирование на инциденты информационной безопасности, для этого существуют различные автоматизированные инструменты. С учетом развития методов искусственного интелле...

Сбалансированная система показателей как инструмент повышения финансовой эффективности компании

В статье рассматривается понятие «сбалансированная система показателей», которое является одним из современных механизмов, способствующих повышению эффективности формирования и реализации выбранной стратегии по повышению финансовой эффективности комп...

Общая модель мониторинга распределенных систем

Для принятия управленческих решений, контроля поведения и получения необходимой информации о работе распределенных систем необходима система мониторинга. В статье рассматривается общая модель системы мониторинга, основанная на жизненном цикле информа...

Использование систем поддержки принятия решений при компьютерном моделировании экономического развития региона

В статье рассматриваются методологические и технологические подходы к построению систем поддержки принятия решений для региональных и федеральных органов власти, основанные на использовании новейших информационных технологий, таких как хранилище данн...

Похожие статьи

Подход к моделированию процессов функционирования систем защиты информации

В статье предлагается подход к моделированию процессов функционирования систем защиты информации, основанный на использовании методологии функционального моделирования IDEF0. Процесс функционирования системы защиты информации разбивается на составные...

Оценка эффективности методов оценки качества web-сервисов: тенденции и вызовы

В данной статье представлена комплексная оценка эффективности различных методов оценки качества веб-сервисов. Изучая и обобщая современную литературу, авторы выделяют значительные тенденции в развитии методов оценки и определяют ключевые проблемы в о...

Оптимизация системы контроля персонала на примере банковского сектора

В статье проводится анализ эффективности системы контроля персонала в организации с целью выявления факторов, снижающих оптимальный уровень ее результативности. Определяется понятие системы контроля персонала и ее основные элементы. Обозначаются взаи...

Сравнительный анализ методик оценки финансовой устойчивости

В статье представлены основные подходы к определению сущности и к оценке элементов финансовой устойчивости предприятия. Рассмотрены методы динамической оценки финансовой устойчивости, расчёт различных финансовых коэффициентов и показателей, характери...

К вопросу важности системного анализа контроля качества гражданских зданий

В данной работе рассматривается вопрос об анализе системы контроля качества гражданских зданий. Проводится анализ современных гражданских зданий и требования к ним с точки зрения современных требований. Проведен анализ методологических основ применен...

Разработка системы контроля и управления доступом с применением биометрических методов идентификации

В статье рассмотрены биометрические методы идентификации, применяемые в системах контроля и управления доступом, приведена классификация методов идентификации и основные параметры оценки представленных систем. В качестве базовой технологии выступает ...

Применение технологий машинного обучения в задачах обеспечения информационной безопасности предприятия

В процессе эксплуатации компьютерных систем важно обеспечивать быстрое и корректное реагирование на инциденты информационной безопасности, для этого существуют различные автоматизированные инструменты. С учетом развития методов искусственного интелле...

Сбалансированная система показателей как инструмент повышения финансовой эффективности компании

В статье рассматривается понятие «сбалансированная система показателей», которое является одним из современных механизмов, способствующих повышению эффективности формирования и реализации выбранной стратегии по повышению финансовой эффективности комп...

Общая модель мониторинга распределенных систем

Для принятия управленческих решений, контроля поведения и получения необходимой информации о работе распределенных систем необходима система мониторинга. В статье рассматривается общая модель системы мониторинга, основанная на жизненном цикле информа...

Использование систем поддержки принятия решений при компьютерном моделировании экономического развития региона

В статье рассматриваются методологические и технологические подходы к построению систем поддержки принятия решений для региональных и федеральных органов власти, основанные на использовании новейших информационных технологий, таких как хранилище данн...