В статье авторы пытаются рассказать об актуальности разработки СКУД.

Ключевые слова: система контроля управления доступом, пользовательский идентификатор, базы данных.

Безопасность и как с ней связана наша система

На сегодняшний день в образовательных организациях (школах, техникумах, вузах) отсутствует автоматизированная система распознавания посетителей, эту функцию выполняют вахтёры, которые в случае возникновения опасности не всегда успевают вовремя среагировать для её предотвращения. Мы предлагаем решение этой проблемы.

Что такое «Система Контроля Доступа»? Зачем она нужна? Основная задача Системы Контроля Доступа — с помощью механизмов или электронных устройств ограничить доступ человеку на объект (в помещение, на территорию предприятия) до того момента, пока он не подтвердит свои права на проход.

Конечно, сразу возникает один вопрос, а чем так плох старый способ контроля — через обычную проходную, где сидят вахтеры, сотрудники службы безопасности, девушки на ресепшен? Ответ очевиден — человек может делать ошибки, пропускать по договоренности знакомых, не имеющих допуска на предприятие, ему это свойственно, а вот Система Контроля Доступа ошибок допускать просто не может, так как она действует только в рамках заданной программы и отрицает какие-либо субъективные факторы.

Была поставлена цель : разработать Систему Контроля Управления Доступом для безопасного доступа людей разных категорий в образовательные организации.

Первой задачей для нас являлось изучение материалов в данной области.

СКУД позволяет осуществлять круглосуточный контроль ситуации на охраняемой территории, обеспечивать безопасность сотрудников, а также посетителей, ограничить несанкционированный доступ к материальным ценностям. В общем, все СКУД функционируют по одинаковым принципам, существенная разница между ними прослеживается только в надежности, качестве и удобстве повседневного использования.

В зависимости от места, целей установки проходной, т. е. обеспечения необходимой степени безопасности, производители предлагают турникеты трех видов: триподы, створчатые, роторные (рис. 1). Они позволяют как полностью блокировать проем прохода, так и частично.

Рис.1

Для учебных заведений, офисов, метро используют триподы (треножник из 3-х металлических трубок), створчатые (с оптическими датчиками) устанавливают в общественных местах, роторные подходят для предприятий, куда посторонним проход должен быть запрещен. Итак, система контроля доступа состоит из:

— пользовательского идентификатора — им может быть электронное устройство, карта, брелок или человеческий орган. Если это электронное устройство, то, как правило, внутри него имеется чип с антенной или используется магнитная полоса. Если ли же это человеческий орган, то, в основном, используют отпечаток одного из пальцев (например, большого пальца правой руки) или же всей руки сразу, либо радужную оболочку глаза, или иные биометрические признаки личности. Любому пользовательскому идентификатору присваивается уникальный цифровой код, который, в свою очередь, содержит необходимую информацию о правах доступа его владельца;

— считывателя — устройство, выполняющее считывание информации с пользовательского идентификатора и направляющее полученные данные в контроллер системы доступа;

— преграждающих устройств (точки прохода), таких как турникеты, двери с замками, ворота, шлагбаумы, шлюзы.

— программного обеспечения СКУД — элемента системы, с помощью которого можно централизованно управлять контроллерами системы контроля доступа, используя персональный компьютер (ПК), вести мониторинг происходящих событий, формировать отчеты и т. д.

Итак, что же такое СКУД? СКУД — это целостная система, состоящая из программных и технических средств, используя которые, осуществляется контроль и управление доступом в отдельные помещения, на обозначенные зоны и территории, контроль передвижения транспорта и персонала, а также контроль времени их присутствия на территории охраняемого объекта.

Разработка

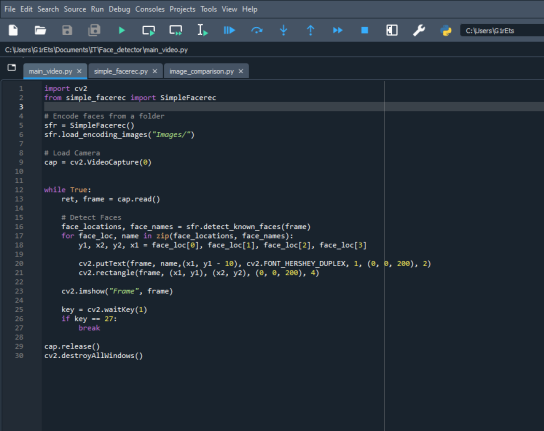

Для начала мы написали программу на высокоуровневом языке программирования Python, которая с помощью нейросети распознает лицо, получаемое с камеры, и ищет соответствие.

- Мы разработали базу данных в программе SQLiteStudio и заполнили её.

- Мы создали дизайн программы, в котором можно добавлять людей в базу, указывая путь для фотографии, а также транслируя изображение с камеры.

- Далее мы написали программу на Arduino, которая выводит ФИО на ЖК-дисплей, включает зелёный светодиод и открывает турникет.Или же, если человек не опознан или его нет в базе данных, включает красный светодиод и оповещает о нарушителе.

Следующей задачей для нас послужила разработка концепции для СКУД.

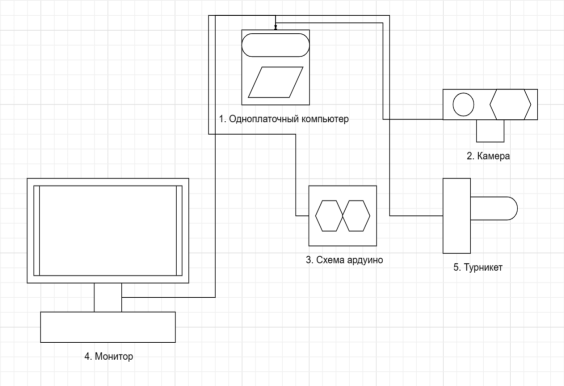

Это является неотъемлемой частью нашего замысла. В этой части мы делаем главное — определяем дальнейший путь следования. Начали мы с рассмотрения возможностей реализации проекта Результатом послужила первоначальный набросок схемы, который показан на рисунке 2.

Рис. 2

Начали разработку кода

Рис. 3

Перспективы продолжения работы

1.Планируем доработать систему, включив в неё генератор для обеспечения бесперебойной работы в случае отключения от сетей электроснабжения.

2.Поиск заказчиков (потенциальных пользователей — детские сады, школы, техникумы).

Проект выполняется при поддержке Краевого государственного автономного учреждения «Красноярский краевой фонд поддержки научной и научно-технической деятельности».

Литература:

1. Бадиков А. В., Бондарев П. В. Системы контроля и управления доступом. Лабораторный практикум. М.: НИЯУ МИФИ, 2010. 128 с.

2. Система контроля доступа — Электронная проходная [Электронный ресурс] URL: [http://azbsec.ru/articles/kontroldostupa/yelektronnaya-prokhodnaya-skud.html.]

3. Контроль и управление доступом [Электронный ресурс] URL: [http://bolid.ru/projects/iso-orion/access-control.html.]

4. Системы контроля и управления доступом [Электронный ресурс] URL: [http://mgrss.ru/скуд.html.]

5. GitHub URL: [https://github.com/]